Οι τρεις υπηρεσίες παρέχουν επίσης πληροφορίες που μπορούν να βοηθήσουν τους οργανισμούς να αντιμετωπίσουν τη δραστηριότητα αυτού του επικίνδυνου αντίπαλου και να αμυνθούν.

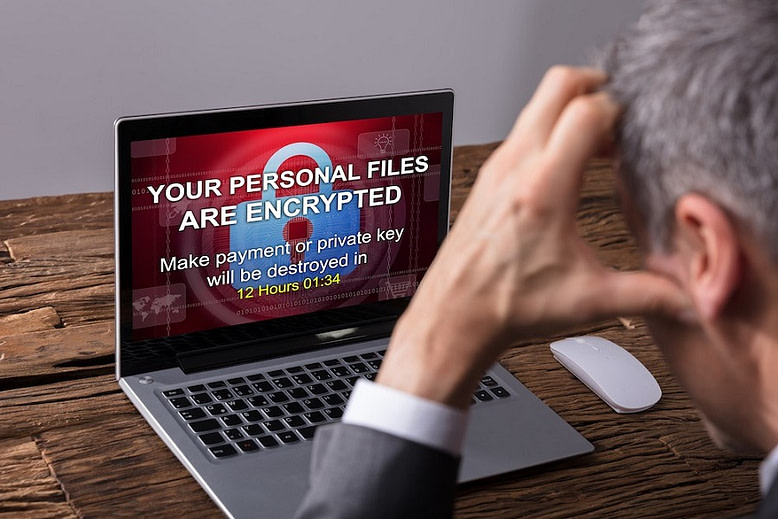

Η δραστηριότητα του BlackMatter ransomware-as-a-service ξεκίνησε τον Ιούλιο με σαφή στόχο να παραβιάζει εταιρικά δίκτυα που ανήκουν σε επιχειρήσεις στις ΗΠΑ, τον Καναδά, την Αυστραλία και το Ηνωμένο Βασίλειο και έχει έσοδα τουλάχιστον 100 εκατομμυρίων δολαρίων μέχρι τώρα.

Η ίδια η συμμορία έχει δηλώσει ωστόσο ότι δεν επιτίθεται σε νοσοκομεία, υποδομές ζωτικής σημασίας, μη κερδοσκοπικές οργανώσεις, αμυντικές βιομηχανίες και κυβερνητικές οργανώσεις.

Το BlackMatter είναι υπεύθυνο για την κρυπτογράφηση συστημάτων σε πολλούς οργανισμούς στις ΗΠΑ και ζητά λύτρα που φτάνουν τα 15 εκατομμύρια δολάρια σε κρυπτονόμισμα.

Οι συμβουλές σχετικά με την ασφάλεια στον κυβερνοχώρο που κυκλοφόρησαν η CISA, το FBI και η NSA αναφέρουν τακτικές, τεχνικές και διαδικασίες που σχετίζονται με τη δραστηριότητα του BlackMatter, που θα μπορούσαν να βοηθήσουν τους οργανισμούς να προστατευτούν από τη συμμορία ransomware.

Μια παραλλαγή του κακόβουλου λογισμικού που αναλύθηκε σε ένα απομονωμένο περιβάλλον, δείχνει ότι ο φορέας απειλής χρησιμοποίησε διαπιστευτήρια διαχειριστή για να ανακαλύψει όλους τους κεντρικούς υπολογιστές στο Active Directory του θύ

Χρησιμοποίησε επίσης τη λειτουργία Microsoft Remote Procedure Call (MSRPC) (srvsvc.NetShareEnumAll) που επέτρεπε την καταχώριση όλων των προσβάσιμων κοινοποιήσεων δικτύου για κάθε κεντρικό υπολογιστή.

Το κακόβουλο λογισμικό κρυπτογράφησης αρχείων BlackMatter, διαθέτει επίσης μια έκδοση για συστήματα που βασίζονται σε Linux, που μπορούν να κρυπτογραφήσουν εικονικούς διακομιστές VMware ESXi, οι οποίοι είναι συνηθισμένοι σε επιχειρηματικά περιβάλλοντα για σκοπούς διαχείρισης πόρων.

Δείτε ακόμα: BlackMatter ransomware: Ζητά 5.9 εκατομμύρια από αγροτικό συνεταιρισμό

Σε αντίθεση με άλλους φορείς ransomware που κρυπτογραφούν εφεδρικά καταστήματα δεδομένων και συσκευές, η συμμορία BlackMatter τα διαγράφει ή τα αναδιαμορφώνει.

Με βάση τα αναγνωρισμένα TTP που σχετίζονται με το BlackMatter ransomware, οι τρεις υπηρεσίες δημιούργησαν υπογραφές για το σύστημα ανίχνευσης και πρόληψης εισβολής δικτύου Snort, που μπορεί να ειδοποιεί τον χρήστη όταν ξεκινά μια διαδικασία απομακρυσμένης κρυπτογράφησης.

Εκτός από τη χρήση των παραπάνω υπογραφών Snort, οι εταιρείες συνιστούν τη χρήση ισχυρών, μοναδικών κωδικών πρόσβασης για διάφορους λογαριασμούς, όπως διαχειριστές, υπηρεσίες και διαχειριστές τομέα.

- Ο έλεγχος ταυτότητας πολλαπλών παραγόντων θα πρέπει να είναι ενεργός για όλες τις υπηρεσίες που υποστηρίζουν τη λειτουργία.

- Η έγκαιρη εγκατάσταση επιδιορθώσεων ασφαλείας παραμένει “ένα από τα πιο αποτελεσματικά και οικονομικά βήματα που μπορεί να κάνει ένας οργανισμός για να ελαχιστοποιήσει την έκθεσή του σε απειλές για την ασφάλεια στον κυβερνοχώρο”.

- Περιορισμός της πρόσβασης σε πόρους μέσω του δικτύου στις απαραίτητες υπηρεσίες και λογαριασμούς χρηστών.

- Τμηματοποίηση δικτύου και παρακολούθηση, για να εμποδίζεται η ορατότητα και η χαρτογράφηση του δικτύου από τρίτους και να γίνεται αντιληπτή οποιαδήποτε ασυνήθιστη δραστηριότητα.

- Χρονική πρόσβαση για λογαριασμούς με δικαιώματα διαχειριστή και άνω, για περιορισμένο χρονικό διάστημα, απαραίτητο για την ολοκλήρωση μιας εργασίας.

- Απενεργοποίηση των δραστηριοτήτων γραμμής εντολών και των δεσμών ενεργειών και των δικαιωμάτων για την αποτροπή κλιμάκωσης προνομίων και της πλευρικής κίνησης στο δίκτυο.

- Δημιουργία αντιγράφων ασφαλείας εκτός σύνδεσης, που είναι κρυπτογραφημένα και αμετάβλητα.

Για τους οργανισμούς υποδομής ζωτικής σημασίας, η CISA, το FBI και η NSA κυκλοφόρησαν ένα ειδικό σύνολο συμπληρωματικών οδηγιών που πρέπει να δοθούν προτεραιότητες:

- Απενεργοποιήστε την αποθήκευση κωδικών καθαρού κειμένου στη μνήμη LSASS.

- Εξετάστε το ενδεχόμενο απενεργοποίησης ή περιορισμού του New Technology Local Area Manager (NTLM) και του ελέγχου ταυτότητας WDigest.

- Εφαρμογή Credential Guard για Windows 10 Server 2016. Για Windows Server 2012R2, ενεργοποιήστε το Protected Process Light for Local Security Authority (LSA).

Δείτε επίσης: Olympus: Ο ιαπωνικός κολοσσός θύμα του BlackMatter ransomware;

- Ελαχιστοποιήστε την επιφάνεια επίθεσης AD για να μειώσετε την κακόβουλη δραστηριότητα. Κακόβουλη δραστηριότητα όπως το “Kerberoasting” εκμεταλλεύεται την υπηρεσία Kerberos’s Ticket Granting και μπορεί να χρησιμοποιηθεί για να αποκτήσει κατακερματισμένα διαπιστευτήρια που οι επιτιθέμενοι προσπαθούν να σπάσουν.

Το BlackMatter συγκαταλέγεται στις κορυφαίες απειλές για ransomware σήμερα. Προήλθε από τη συμμορία ransomware DarkSide, η οποία έκλεισε μετά την περιβόητη επίθεση στο Colonial Pipeline τον Μάιο.

ΠΗΓΗ secnews.gr

0 Post a Comment:

Δημοσίευση σχολίου