Η τεχνική της επίθεσης

Σύμφωνα με τον ερευνητή, η νέα τεχνική επίθεσης δεν βασίζεται στις παραδοσιακές μεθόδους που χρησιμοποιούνται για την κλοπή κωδικών πρόσβασης Wi-Fi. Επί του παρόντος, η πιο δημοφιλής μέθοδος επίθεσης λειτουργεί κατά του 4-way handshake που εκτελείται όταν οι συσκευές-clients, όπως ένα smartphone ή κάποιος φορητός υπολογιστής, προσπαθούν να συνδεθούν στο δίκτυο του Wi-Fi. Μόλις ο client επιχειρήσει να συνδεθεί και λάβει χώρα το 4-way handshake authentication του EAPOL (πρωτόκολλο ελέγχου ταυτότητας), οι επιτιθέμενοι καταγράφουν αυτή την πληροφορία προκειμένου να κάνουν brute-force τον κωδικό πρόσβασης που χρησιμοποιείται.

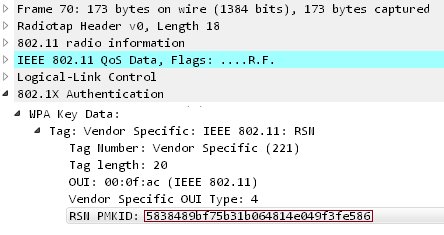

Αντ ‘αυτού, η νέα τεχνική εκτελείται στο Robust Security Network Information Element (RSN IE) ενός single EAPOL frame και δεν απαιτεί την ύπαρξη client ή τη συμμετοχή χρηστών σε οποιοδήποτε στάδιο.

Το RSN είναι ένα πρωτόκολλο για την εγκατάσταση ασφαλών επικοινωνιών μέσω του προτύπου IEEE 802.11 WLAN.

Οι πληροφορίες που συγκεντρώνονται από τους επιτιθέμενους μέσω του συγκεκριμένου τύπου επίθεσης μεταφράζονται σε κανονικές hex encoded συμβολοσειρές (strings), πράγμα που σημαίνει ότι καμία ειδική μορφή μετάφρασης ή output format δεν παρεμποδίζει τους εισβολείς ή προκαλεί καθυστερήσεις.

Εάν το δίκτυο Wi-Fi παραβιαστεί μέσω της τεχνικής, οι κυβερνοεπαγγελματίες ενδέχεται να είναι σε θέση να κλέψουν κωδικούς πρόσβασης σύνδεσης, να παρακολουθήσουν τις επικοινωνίες και να επιτελέσουν επιθέσεις Man-in-The-Middle (MiTM).

Ποια routers επηρεάζονται

Προς το παρόν δεν είναι ακόμη σαφές ποιοι κατασκευαστές ή μοντέλα δρομολογητών επηρεάζονται από το συγκεκριμένο hack, ωστόσο πολλοί ειδικοί πιστεύουν ότι θα λειτουργήσει εναντίον όλων των δικτύων 802.11i/p/q/r με ενεργοποιημένες τις λειτουργίες περιαγωγής ή αλλιώς roaming (δηλαδή έναντι των περισσότερων σύγχρονων routers).

On action

Η συγκεκριμένη μέθοδος επίθεσης απαιτεί το PMKID, το κλειδί που χρησιμοποιείται για τη δημιουργία σύνδεσης μεταξύ ενός client και ενός access point. Για την διενέργεια μιας επίθεσης, ο εισβολέας μπορεί να χρησιμοποιήσει ένα εργαλείο όπως το hcxdumptool (v4.2.0 ή νεότερο), για να αιτηθεί το PMKID από το σημείο πρόσβασης και να καταγράψει το ληφθέν frame σε ένα αρχείο.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Μέσω του εργαλείου hcxpcaptool, το output του frame (το οποίο θα είναι σε μορφή pcapng) μπορεί στη συνέχεια να μετατραπεί σε hash format, που είναι αποδεκτό από το Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Χρησιμοποιώντας το εργαλείο Hashcat (v4.2.0 ή νεότερη έκδοση) ο εισβολέας μπορεί να αποκτήσει τον κωδικό WPA PSK (pre-shared key).

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '? l? l? l? l? l? lt!'

Ο κωδικός πρόσβασης του ασύρματου δικτύου προορισμού αποκαλύπτεται, διαδικασία που μπορεί να χρειαστεί χρόνο ανάλογα με το μήκος και την πολυπλοκότητα του.

WPA3 on the Rescue

Ο ερευνητής ασφάλειας που έκανε την ανακάλυψη μοιράστηκε τα ευρήματά του στο φόρουμ Hashcat νωρίτερα αυτό το μήνα. Ο Steube ερευνούσε τους τρόπους επίθεσης κατά του νέου προτύπου ασφαλείας WPA3, όταν οδηγήθηκε στο συμπέρασμα αυτό.

Το WPA3 είναι η τελευταία ανανέωση του προτύπου Wi-Fi, που ανακοινώθηκε τον Ιανουάριο. Το WPA3 στοχεύει στην ενίσχυση της προστασίας των χρηστών, ειδικά όσον αφορά τα ανοικτά δίκτυα Wi-Fi και τα hotspots που βρίσκονται συνήθως σε δημόσιους χώρους. Το νέο πρότυπο θα χρησιμοποιεί εξατομικευμένη κρυπτογράφηση δεδομένων καθώς και νέες προστασίες κατά των τεχνικών brute-force που χρησιμοποιούνται για την παραβίαση των κωδικών πρόσβασης.

0 Post a Comment:

Δημοσίευση σχολίου